Como dije en la anterior entrada, vamos con OpenVPN. En esta ocasión para Linux en nuestra Distro Debian.

¿Qué es OpenVPN?

Es la opción a VPN en Windows, OpenVPN realiza exactamente el mismo trabajo en SO Linux como si estuvieras en un SO Windows.

Nos permite tener en nuestra Red, Virtualmente a un cliente que no pertenezca a ella y tener total comunicación como si perteneciese a nuestra red.

Vamos con la instalación, empecemos...

Instalación (Servidor)

En la parte de nuestro servidor, instalaremos el paquete necesario para el funcionamiento:

aptitude install openvpn

Una vez instalado el paquete, vamos con su configuración:

Configuración Servidor

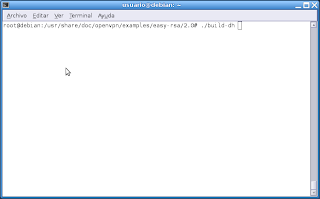

Nos situaremos en el siguiente directorio para ejecutar los "scripts" que nos creara los certificados y claves necesarios:

cd /usr/share/doc/openvpn/examples/easy-rsa/2.0

Editamos el archivo "vars" con los datos de nuestra servidor o empresa:

nano vars

Solo tendremos que editar las ultimas lineas con nuestros datos correspondientes:

Ya que tenemos configurado los datos, vamos con la creación de los certificados y claves:

Creación de Certificados

En primer lugar vamos a crear la "Autoridad Certificadora" (CA), para ello aplicamos los siguientes comandos (Recordamos de que debemos estar en el mismo directorio donde editamos el archivo "vars"):

. ./vars

./clean-all

./build-ca

Este último paso es importante, aceptaremos todas las opciones ya que anteriormente rellenamos con los datos de nuestro servidor, pero existe una parte que debemos de tener en cuenta.

En la opción "Common Name" debemos de escribir el nombre de nuestra "Autoridad Certificadora" (CA), yo por ejemplo le puesto "servidorvpn". ¿Que quiero decir con esto? Pues este nombre es necesario que lo recordemos ya que cuando configuremos el archivo de configuración de nuestro servidor VPN tendremos que indicarselo.

Seguimos aceptando opciones y una vez terminada la creación de la CA, vamos con los certificados para el servidor y cliente:

Certificado para Servidor

./build-key-server servidor1

"servidor1" es el nombre el cual recibirá el certificado del servidor, indicaremos cual nosotros queramos.

Aceptamos todas las opciones, indicamos al final "Y" si está todo correctamente.

Certificado para Cliente

./build-key cliente1

"cliente1" es el nombre el cual recibirá el certificado del cliente, indicaremos cual nosotros queramos.

Ya solo nos quedaría crear el llamado "Diffie-hellman" que es el método que se usará para el intercambio de claves.

./build-dh

Ya tendremos todo lo necesario, en el directorio "/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys" tendremos los siguientes archivos imprescindible y varios que tendremos que mover hacia el cliente:

En el servidor

- servidor1.crt

- servidor1.ca

- ca.key

- dh1024.pem

En el cliente

- cliente1.crt

- cliente1.key

Tanto en el servidor como en el cliente

- ca.crt

Hasta aquí la primera para de OpenVPN!

En la siguiente entrada veremos lo que nos queda de VPN y su puesta a punto.

Un Saludo!

2 comentarios:

Sube un video urgente tengo menos de 10 horas para presentar el trabajo eso no vale no crea los certificados para los clientes

Lo siento, me es imposible subir actualmente un vídeo, tengo intención de crear un canal con las entradas muy pronto.

Observa si realmente sigues correctamente los pasos.

Saludos!

Publicar un comentario